sql注入规则?

SQL注入规则是一组规则和最佳实践,用于防止SQL注入攻击。这些规则包括:

1. 使用参数化查询:使用参数化查询可以避免直接将用户输入的数据拼接到SQL语句中,从而防止注入攻击。

2. 输入验证和过滤:对用户输入的数据进行严格的验证和过滤,确保只允许合法的输入。

3. 最小化权限:在数据库中使用最小权限原则,确保应用程序只能执行必要的操作,从而减少攻击面。

4. 使用ORM框架:使用ORM框架可以抽象数据库操作,并提供一些内置的安全功能,减少SQL注入的风险。

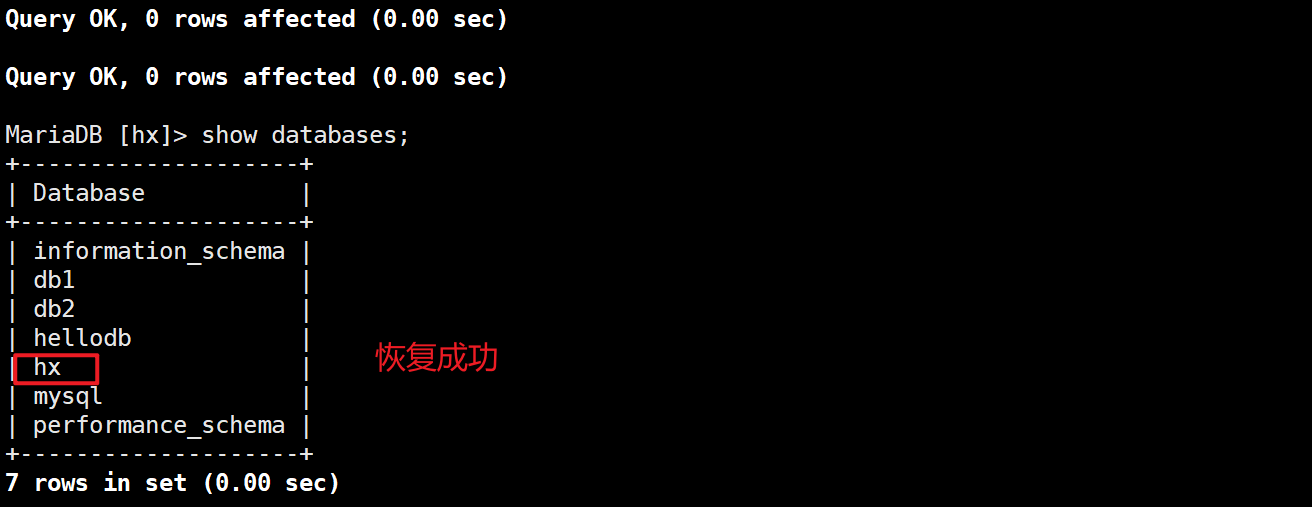

5. 定期更新和备份:定期更新数据库和备份数据可以帮助减轻SQL注入攻击造成的损失。

这些规则和最佳实践可以帮助开发人员和管理员有效地防范SQL注入攻击。

图片来源:网络

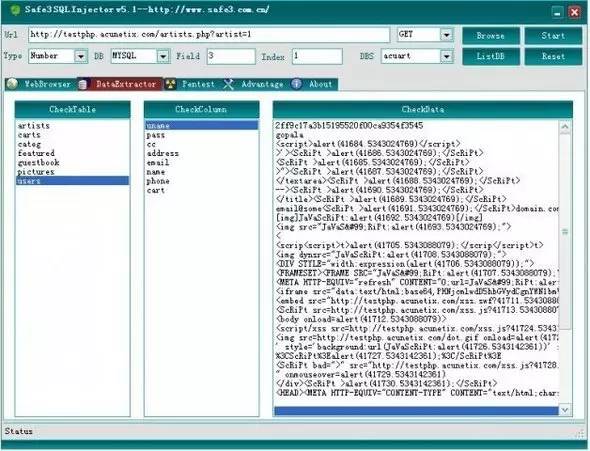

SQL注入是一种利用Web应用程序的漏洞,通过向输入字段插入恶意SQL语句来实现对数据库的攻击手段。

攻击者利用这一漏洞可获取或篡改数据库信息,甚至对整个数据库进行控制。

为防范SQL注入攻击,应采取严格输入验证、参数化查询等预防措施。同时,尽量避免使用拼接SQL语句的方式来构建数据库查询,以防止恶意代码的插入。对于输入内容进行严格限制和过滤是最有效防范SQL注入的措施。

SQL注入是一种利用输入表单中未经过滤或验证的数据对数据库进行非法操作的攻击方式。攻击者通过在输入中插入恶意的SQL代码,可以获取敏感数据、修改数据库内容甚至控制整个数据库服务器。

为防止SQL注入攻击,应使用参数化查询或预编译语句,对用户输入进行严格的验证和过滤,限制特殊字符的输入,并采用最小权限原则来限制数据库用户的权限,以保障数据库的安全性。

SQL注入是一种利用应用程序对输入数据的不正确处理,通过向数据库发送恶意的SQL查询来获取未经授权的数据或利用漏洞执行恶意操作的攻击方式。

防护规则包括输入验证,使用预编译语句,使用参数化查询,最小化数据库权限等。遵守这些规则可以有效防范SQL注入攻击,保护数据库安全。

SQL注入的直接手段?

SQL注入是一种攻击技术,攻击者通过在Web应用程序中输入恶意的SQL代码来绕过应用程序的身份验证和访问控制,从而获取敏感数据或执行未授权的操作。以下是一些SQL注入的直接手段:

1. 注释符(--):攻击者可以在输入SQL语句时使用注释符来注释掉原有的SQL代码,然后再输入自己的恶意代码。

2. UNION语句:攻击者可以使用UNION语句将多个查询的结果集合并在一起,并在其中插入自己的SQL代码。

3. 字符串拼接:攻击者可以将用户输入的数据与其他SQL语句组合在一起,从而实现注入攻击。

4. 布尔盲注法:攻击者可以故意将一个布尔值(如“true”或“false”)作为参数传递给SQL查询,以查看数据库返回的结果是否符合预期。如果结果不符合预期,则说明存在注入漏洞。

5. 利用系统函数:攻击者可以利用某些系统函数来执行SQL代码,例如CONCAT()函数可以将多个字符串拼接在一起,而IN()函数可以用来进行条件查询。如果这些函数没有正确地过滤输入数据,则可能会导致注入攻击。

需要注意的是,这些方法只是一些常见的SQL注入手段,实际上还有很多其他的技巧和方法。为了防止SQL注入攻击,应该对Web应用程序进行严格的安全测试和配置,确保输入数据的合法性和安全性。